- Data Comm & Networks Home

- DCN - Overview

- DCN - What is Computer Network

- DCN - Uses of Computer Network

- DCN - Computer Network Types

- DCN - Network LAN Technologies

- DCN - Computer Network Models

- DCN - Computer Network Security

- DCN - Components

- DCN - Connectors

- DCN - Switches

- DCN - Repeaters

- DCN - Gateways

- DCN - Bridges

- DCN - Socket

- DCN - Network Interface Card

- DCN - NIC: Pros and Cons

- DCN - Network Hardware

- DCN - Network Port

- Computer Network Topologies

- DCN - Computer Network Topologies

- DCN - Point-to-point Topology

- DCN - Bus Topology

- DCN - Star Topology

- DCN - Ring Topology

- DCN - Mesh Topology

- DCN - Tree Topology

- DCN - Hybrid Topology

- Physical Layer

- DCN - Physical Layer Introduction

- DCN - Digital Transmission

- DCN - Analog Transmission

- DCN - Transmission media

- DCN - Wireless Transmission

- DCN - Transmission Impairments

- DCN - Multiplexing

- DCN - Network Switching

- DCN - Circuit Switching

- DCN - Packet Switching

- DCN - Message Switching

- Data Link Layer

- DCN - Data Link Layer Introduction

- DCN - Data Link Control & Protocols

- DCN - RMON

- DCN - Token Ring Network

- DCN - Hamming Code

- DCN - Byte Stuffing

- DCN - Channel Allocation

- DCN - MAC Address

- DCN - Address Resolution Protocol

- DCN - Cyclic Redundancy Checks

- DCN - Error Control

- DCN - Flow Control

- DCN - Framing

- DCN - Error Detection & Correction

- DCN - Error Correcting Codes

- DCN - Parity Bits

- Network Layer

- DCN - Network Layer Introduction

- DCN - Network Addressing

- DCN - Routing

- DCN - Routing Table

- DCN - Internetworking

- DCN - Network Layer Protocols

- DCN - Routing Information Protocol

- DCN - Border Gateway Protocol

- DCN - OSPF Protocol

- DCN - Network Address Translation

- DCN - Network Address Translation Types

- Transport Layer

- DCN - Transport Layer Introduction

- DCN - Transmission Control Protocol

- DCN - User Datagram Protocol

- DCN - Congestion Control

- DCN - Open Loop Congestion Control

- DCN - Closed Loop Congestion Control

- DCN - Congestion Control Algorithms

- DCN - Token Bucket Algorithm

- DCN - TCP Tahoe Algorithm

- DCN - TCP Reno Algorithm

- DCN - TCP New Reno Algorithm

- DCN - TCP BIC Algorithm

- DCN - TCP CUBIC Algorithm

- DCN - TCP Service Model

- DCN - TLS Handshake

- DCN - TCP Vs. UDP

- Application Layer

- DCN - Session Layer

- DCN - Presentation Layer

- DCN - Application Layer Introduction

- DCN - Client-Server Model

- DCN - Application Protocols

- DCN - Network Services

- DCN - Virtual Private Network

- DCN - Load Shedding

- DCN - Optimality Principle

- DCN - Service Primitives

- DCN - Services of Network Security

- DCN - Hypertext Transfer Protocol

- DCN - File Transfer Protocol

- DCN - Secure Socket Layer

- Network Protocols

- DCN - ALOHA Protocol

- DCN - Pure ALOHA Protocol

- DCN - Sliding Window Protocol

- DCN - Stop and Wait Protocol

- DCN - Link State Routing

- DCN - Link State Routing Protocol

- Network Algorithms

- DCN - Shortest Path Algorithm

- DCN - Routing Algorithm

- DCN - Adaptive Routing Algorithms

- DCN - Non-Adaptive Routing Algorithms

- DCN - Leaky Bucket Algorithm

- Wireless Networks

- DCN - Wireless Networks

- DCN - Wireless LANs

- DCN - Wireless LAN & IEEE 802.11

- DCN - IEEE 802.11 Wireless LAN Standards

- DCN - IEEE 802.11 Networks

- Multiplexing

- DCN - Multiplexing & Its Types

- DCN - Time Division Multiplexing

- DCN - Synchronous TDM

- DCN - Asynchronous TDM

- DCN - Synchronous Vs. Asynchronous TDM

- DCN - Frequency Division Multiplexing

- DCN - TDM Vs. FDM

- DCN - Code Division Multiplexing

- DCN - Wavelength Division Multiplexing

- Miscellaneous

- DCN - Shortest Path Routing

- DCN - B-ISDN Reference Model

- DCN - Design Issues For Layers

- DCN - Selective-repeat ARQ

- DCN - Flooding

- DCN - E-Mail Format

- DCN - Cryptography

- DCN - Unicast, Broadcast, & Multicast

- DCN - Network Virtualization

- DCN - Flow Vs. Congestion Control

- DCN - Asynchronous Transfer Mode

- DCN - ATM Networks

- DCN - Synchronous Vs. Asynchronous Transmission

- DCN - Network Attacks

- DCN - WiMax

- DCN - Buffering

- DCN - Authentication

- DCN Useful Resources

- DCN - Quick Guide

- DCN - Useful Resources

- DCN - Discussion

Computer Network Security

During initial days of internet, its use was limited to military and universities for research and development purpose. Later when all networks merged together and formed internet, the data useds to travel through public transit network.Common people may send the data that can be highly sensitive such as their bank credentials, username and passwords, personal documents, online shopping details, or confidential documents.

All security threats are intentional i.e. they occur only if intentionally triggered. Security threats can be divided into the following categories:

Interruption

Interruption is a security threat in which availability of resources is attacked. For example, a user is unable to access its web-server or the web-server is hijacked.

Privacy-Breach

In this threat, the privacy of a user is compromised. Someone, who is not the authorized person is accessing or intercepting data sent or received by the original authenticated user.

Integrity

This type of threat includes any alteration or modification in the original context of communication. The attacker intercepts and receives the data sent by the sender and the attacker then either modifies or generates false data and sends to the receiver. The receiver receives the data assuming that it is being sent by the original Sender.

Authenticity

This threat occurs when an attacker or a security violator, poses as a genuine person and accesses the resources or communicates with other genuine users.

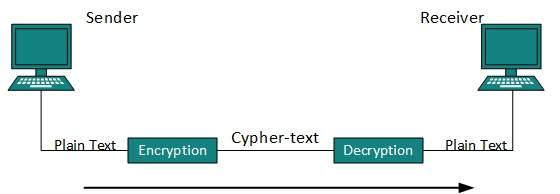

No technique in the present world can provide 100% security. But steps can be taken to secure data while it travels in unsecured network or internet. The most widely used technique is Cryptography.

Cryptography is a technique to encrypt the plain-text data which makes it difficult to understand and interpret. There are several cryptographic algorithms available present day as described below:

Secret Key

Public Key

Message Digest

Secret Key Encryption

Both sender and receiver have one secret key. This secret key is used to encrypt the data at senders end. After the data is encrypted, it is sent on the public domain to the receiver. Because the receiver knows and has the Secret Key, the encrypted data packets can easily be decrypted.

Example of secret key encryption is Data Encryption Standard (DES). In Secret Key encryption, it is required to have a separate key for each host on the network making it difficult to manage.

Public Key Encryption

In this encryption system, every user has its own Secret Key and it is not in the shared domain. The secret key is never revealed on public domain. Along with secret key, every user has its own but public key. Public key is always made public and is used by Senders to encrypt the data. When the user receives the encrypted data, he can easily decrypt it by using its own Secret Key.

Example of public key encryption is Rivest-Shamir-Adleman (RSA).

Message Digest

In this method, actual data is not sent, instead a hash value is calculated and sent. The other end user, computes its own hash value and compares with the one just received.If both hash values are matched, then it is accepted otherwise rejected.

Example of Message Digest is MD5 hashing. It is mostly used in authentication where user password is cross checked with the one saved on the server.